两个漏洞 服务器解析漏洞 和现在很火的struts2命令执行漏洞

0x0.1 解析漏洞

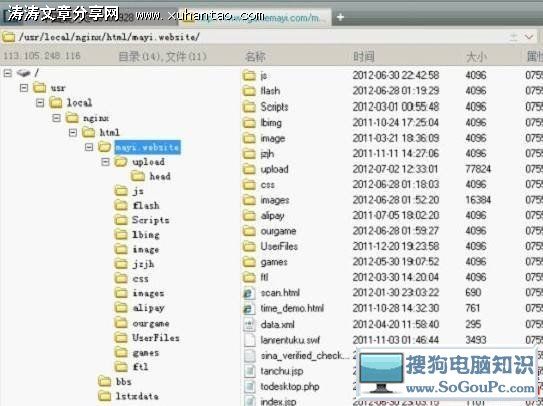

随便注册一个用户然后在修改头像这边上传一个包含有恶意代码的图片上传好了这样一个图片文件然后在图片后缀的后面加上1.php服务器就会让这张图片以PHP的方式运行进而获取到网站权限

-------------------------------------------------------------------

0x0.2 struts2命令执行漏洞

!index.action

root权限

0xEnd

-------------------------

修复方案:0x.01解析漏洞

网上提供的临时解决方法有:

方法①、修改php.ini,设置cgi.fix_pathinfo = 0;然后重启php-cgi。此修改会影响到使用PATH_INFO伪静态的应用,例如我以前博文的URL: 就不能访问了。

方法②、在nginx的配置文件添加如下内容后重启:if ( $fastcgi_script_name ~ ..*/.*php ) {return 403;}。该匹配会影响类似(5.0 为目录), 的URL访问。

方法③、对于存储图片的location{…},涛涛电脑知识网,或虚拟主机server{…},只允许纯静态访问,www.www.xuhantao.com,不配置PHP访问。例如在金山逍遥网论坛、SNS上传的图片、附件,会传送到专门的图片、附件存储服务器集群上(pic.xoyo.com),这组服务器提供纯静态服务,无任何动态PHP配置。各大网站几乎全部进行了图片服务器分离,因此Nginx的此次漏洞对大型网站影响不大。

本人再提供一种修改nginx.conf配置文件的临时解决方法,兼容“” 的PATH_INFO伪静态,拒绝“” 的漏洞攻击:

location ~* .*.php($|/)

{

if ($request_filename ~* (.*).php) {

set $php_url $1;

}

if (!-e $php_url.php) {

return 403;

}

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

include fcgi.conf;

}

也可将以下内容写在fcgi.conf文件中,便于多个虚拟主机引用:

if ($request_filename ~* (.*).php) {

set $php_url $1;

}

if (!-e $php_url.php) {

return 403;

}

fastcgi_param GATEWAY_INTERFACE CGI/1.1;

fastcgi_param SERVER_SOFTWARE nginx;

fastcgi_param QUERY_STRING $query_string;

fastcgi_param REQUEST_METHOD $request_method;

fastcgi_param CONTENT_TYPE $content_type;

fastcgi_param CONTENT_LENGTH $content_length;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param SCRIPT_NAME $uri;

fastcgi_param REQUEST_URI $request_uri;

fastcgi_param DOCUMENT_URI $document_uri;

fastcgi_param DOCUMENT_ROOT $document_root;

fastcgi_param SERVER_PROTOCOL $server_protocol;

fastcgi_param REMOTE_ADDR $remote_addr;

fastcgi_param REMOTE_PORT $remote_port;

fastcgi_param SERVER_ADDR $server_addr;

fastcgi_param SERVER_PORT $server_port;

fastcgi_param SERVER_NAME $server_name;

# PHP only, required if PHP was built with –enable-force-cgi-redirect

fastcgi_param REDIRECT_STATUS 200;

0x0.2struts2命令执行漏洞

升级

作者GuoKer(ZhuLiu)

蚂蚁游戏官方服务器设置不当及详细修复方案

时间:2013/4/19 12:09:00 作者:平凡之路 来源:xuhantao.com 浏览:

相关文章

- 没有相关文章

本类热门

- 05-19·记事狗2.5.0鸡肋注入漏洞

- 05-19·动易xss拿站小记

- 04-19·记一次有趣的提权

- 04-19·TNTHK小组内部版后门解析

- 05-19·新版百度空间存储型XSS

- 04-19·ecmall 2.3.0-0918-scgbk注入及修复

- 05-19·Z-Blog1.8绕过权限漏洞

- 05-19·ThinkPHP最新版3.0RC1存在XSS漏洞

- 04-19·Wordpree插件评论啦代码审计不严

- 04-19·绕过CDN查找真实IP的思路,一个新颖并另类的方法

本类推荐

- 05-19·IIS7.5畸形解析拿shell利用方法

- 05-19·从对一个安全产品的测试看产品架构安全

- 05-19·mysql被降权提权思路

- 05-19·记一次win2003垃圾提权

本类固顶

- 暂无信息

网站备案号:蒙ICP备15000590号-1

网站备案号:蒙ICP备15000590号-1